藍牙連線技術是一種用在兩者裝置之間近距離傳輸資料的無線通訊技術,並且被廣泛地應用在各種消費性電子產品及設備上,包括手機、筆電、平板電腦、耳機、音箱及智慧型穿戴裝置等,都可以看到藍牙技術的身影。然而,隨著藍牙設備的普及及大眾化,其相關的資安風險也逐漸浮現,本文將帶您一一剖析藍牙裝置較常見的資安風險和攻擊類型,以及相關的解決方案。

藍牙設備常見的無線攻擊

由於藍牙設備的無線特性,駭客可以利用特定的無線攻擊技術,從而進行遠程控制、竊取設備數據。以下列出藍牙設備近期較常發生的無線攻擊類型:

- Bluesnarfing

- 藍牙劫持 (Bluejacking)

- Bluebugging

- Car Whisperer

- 拒絕服務 (Denial of Service)

- 模糊攻擊(Fuzzing Attacks)

- 配對竊聽(Pairing Eavesd ropping)

- 安全的簡單配對攻擊(Secure Simple Pairing Attacks)

藍牙協議安全性漏洞

由於藍牙協議本身就已存在一些漏洞,而這些漏洞都有可能遭到駭客利用,藉此入侵透過藍牙連接的兩端設備,導致敏感數據外洩或設備控制權被奪取。以下就會大家介紹藍牙常見的漏洞攻擊:

KNOB攻擊 (Key Negotiation of Bluetooth Attack)

KNOB攻擊是一種針對藍牙技術的安全漏洞攻擊。此攻擊主要是利用藍牙設備在進行配對時,在建立安全連接時協商加密密鑰長度過程中的一個安全漏洞。攻擊者可以透過操縱密鑰協商過程,將加密密鑰長度降低到極低的水平 (例如1個字節),從而使得密鑰極易被破解。一旦密鑰遭到破解,攻擊者便能夠任意竊聽和篡改受害者設備之間的通訊。

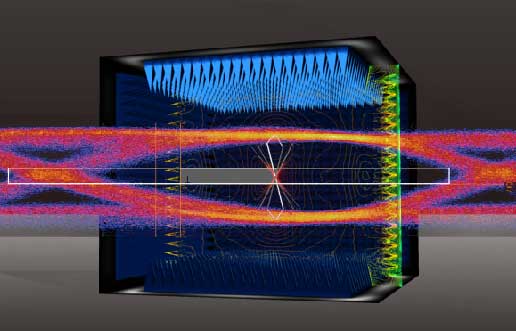

藍牙LMP(Link Manager Protocol)協定在這裡扮演了一個重要角色。LMP用於管理藍牙設備之間的連接,包括協商加密密鑰長度。在KNOB攻擊中,攻擊者利用LMP協定中的漏洞,對加密密鑰長度進行篡改。具體一點來說,攻擊者在設備間插入自己,然後修改LMP協定中的加密密鑰大小要求(LMP_encryption_key_size_req),使得設備協商出極低的加密密鑰長度。這使得攻擊者能夠輕易地破解加密通訊,從而獲得對受害者設備通訊的完全控制。

值得注意的是,KNOB攻擊影響了許多藍牙設備,包括藍牙BR/EDR(Basic Rate/Enhanced Data Rate)設備。為了防止KNOB攻擊,設備製造商和軟體開發商應採取措施,例如強制使用較長的加密密鑰長度和修復相應的漏洞。使用者應保持設備軟體更新,以便獲得最新的安全修復程式。

BIAS (Bluetooth Impersonation Attacks)

BIAS(Bluetooth Impersonation Attacks)是一種針對藍牙技術的安全攻擊,它允許攻擊者偽裝成已知的、已配對的藍牙設備,以繞過藍牙安全機制並取得對目標設備的未經授權訪問。BIAS攻擊影響了使用BR/EDR(Basic Rate/Enhanced Data Rate)的藍牙設備。

BR/EDR是藍牙技術的一個傳輸模式,它提供較高的數據傳輸速率。BR/EDR連接通常用於傳輸大量數據,如多媒體文件或純文字文件。為了防止BIAS攻擊,設備製造商和軟體開發商應該修補相應的漏洞並強化藍牙安全機制。針對BIAS攻擊,Bluetooth SIG(藍牙技術聯盟)已經提出了安全建議和修復措施。例如在Bluetooth Core Specification的更新版本5.1、5.2,以及未來的版本中,都已經對這些漏洞進行了修復。

對此,設備製造商也應根據Bluetooth SIG的建議更新其韌體和驅動程式,以解決BIAS攻擊相關的漏洞。同時,軟體開發商應該在應用程式中實施像是強制使用安全配對機制等更嚴格的藍牙安全策略。

BlueBorne

BlueBorne攻擊者可在不被察覺的情況下,操縱受影響的藍牙裝置,從而獲取數據、竊取用戶信息、植入惡意軟體,甚至控制受害者的裝置。此攻擊不僅適用於個人用戶的裝置,也可影響企業環境中的藍牙設備,進而導致網絡安全風險或企業數據洩漏。

由於不需要進行配對或用戶互動就可發動攻勢,這使得BlueBorne具有極高的隱蔽性和危險性。為了防止BlueBorne攻擊,用戶應定時保持設備軟體更新,以便獲得對應的安全修復,設備製造商和軟體開發商也應積極修復這些漏洞,並同時加強藍牙安全機制。

SweynTooth

SweynTooth是一系列影響藍牙低功耗(Bluetooth Low Energy, BLE)裝置的安全漏洞。它主要針對BLE技術中的藍牙堆疊實現,其涉及的協議層包括:

- L2CAP(藍牙邏輯鏈路控制與適配協議) – 負責在藍牙裝置之間建立連接並傳輸數據。

- ATT(屬性協議) – 是BLE中的一個核心協議,負責定義藍牙裝置之間如何互相發現和操作服務與特徵。

- HCI(主機控制器接口) – 是藍牙協議中的一個界面,用於在主機與控制器之間傳輸數據和命令。

SweynTooth攻擊可導致諸如無法使用藍牙設備、裝置當機、以及操縱受影響裝置的行為等各種安全問題,包括:無法使用藍牙設備、裝置當機、以及操縱受影響裝置的行為。這些漏洞影響了多個藍牙晶片製造商的產品,包括許多消費性電子設備、工業設備和醫療設備。

為了防止SweynTooth攻擊,製造商應該修復受影響的藍牙堆疊實現,並提供相應的韌體更新。而用戶本身也應保持設備軟體更新,以獲得最新的安全修復程式。同時,設備製造商和軟體開發商應積極修復這些漏洞,並加強藍牙安全機制。

BlueFrag

BlueFrag是一種利用藍牙協議中的L2CAP漏洞進行的攻擊方式。L2CAP(邏輯鏈路控制與適配協議)是藍牙協議中的一個層,全名為”邏輯鏈路控制與適配協議”。它的主要功能是在藍牙裝置之間建立連接並傳輸數據。BlueFrag攻擊利用L2CAP的分片和重組封包長度計算出錯,導致記憶體損壞。這使得攻擊者可以利用這個漏洞在受害者的設備上執行任意程式碼,致使個人資訊遭到洩露,或者讓攻擊者完全控制受害者的裝置。

這種攻擊主要影響運行Android 8.0至9.0版本的設備,因為這些設備的藍牙堆疊實現存在漏洞。另一方面,由於Apple的iOS系統在藍牙協議實現方面存在差異,因此它不受此漏洞的影響。

針對BlueFrag問題,Google已經發布了安全更新,而用戶應該定期更新設備以獲得最新的安全修復程式。此外,設備製造商和軟體開發商應該持續尋找並修復潛在的藍牙漏洞,以確保用戶的安全。

百佳泰網路資安實驗室,為您的資安做把關!

藍牙裝置的相關應用已經成為日常生活中不可或缺的一部分,在享受著藍牙帶來便利性的同時,也使它們成為攻擊者的目標。用戶和企業應該意識到藍牙裝置的資安風險,並採取相對應的措施來保護自己的設備和數據,設備製造商更應該負起企業責任,維持該產品的資訊安全。

百佳泰所提供的Cyber Security測試和認證、資安服務等解決方案可以協助如設備製造商、晶片供應商及用戶洞察出問題點,修正或更新檢測報告書所列出的風險值,進而有效降低或避免因藍牙裝置所造成的資安風險。

若您想更進一步了解,歡迎線上瀏覽百佳泰 – 網路資安實驗室,或是透過線上表單與我們聯繫,百佳泰服務團隊將誠摯為您服務!

延伸閱讀